Articolo di indirizzo per organizzazioni manifatturiere che intendono adottare l’interconnessione impianti e la trasformazione digitale del perimetro OT/IT.

Il presente contributo realizzato con la collaborazione di un esperto del settore e delinea un modello di riferimento per l’interconnessione macchinari, intesa come integrazione strutturata di asset produttivi (PLC, CNC, SCADA) con sistemi applicativi (MES, ERP) in un contesto di Industrial IoT. L’obiettivo non è descrivere tecnologie in modo descrittivo, ma stabilire principi di progettazione, criteri di governance e metriche di risultato. Il documento integra prospettive architetturali (OPC UA, MQTT, Modbus TCP), organizzative (ISA-95, separazione OT/IT), economiche (valutazione costi/benefici) e operative (OEE, tracciabilità lotti, manutenzione predittiva), proponendo un percorso di implementazione replicabile in realtà industriali eterogenee.

1. Introduzione e campo di applicazione

Per interconnessione impianti si intende la capacità di acquisire, normalizzare, distribuire e utilizzare dati di produzione in modo affidabile e sicuro lungo l’intero ciclo operativo. Il perimetro include macchine interconnesse, sistemi di esecuzione (MES), pianificazione (ERP), strati di analisi (BI) e, quando pertinente, piattaforme di edge computing. Il documento è destinato a direzioni di stabilimento, responsabili OT/IT, funzioni qualità e continuità operativa, nonché a organismi di governance interna chiamati a deliberare investimenti e standard.

2. Definizioni operative

Macchine interconnesse: asset in grado di esporre stati, eventi e variabili di processo in forma digitale, nonché di ricevere comandi o ricette secondo policy definite. Interconnessione macchinari: instaurazione di flussi dati bidirezionali, protetti e tracciabili, tra il livello campo (OT) e i sistemi informativi (IT). IIoT: infrastruttura che abilita l’osservabilità e il controllo distribuito degli impianti, con analisi locali (edge) e centrali (on-prem/cloud). ISA-95: standard per la scomposizione dei livelli funzionali e l’allocazione delle responsabilità. Cybersecurity OT: insieme di misure tecniche e organizzative che garantiscono integrità, disponibilità e riservatezza nel dominio operativo.

3. Modello di riferimento architetturale

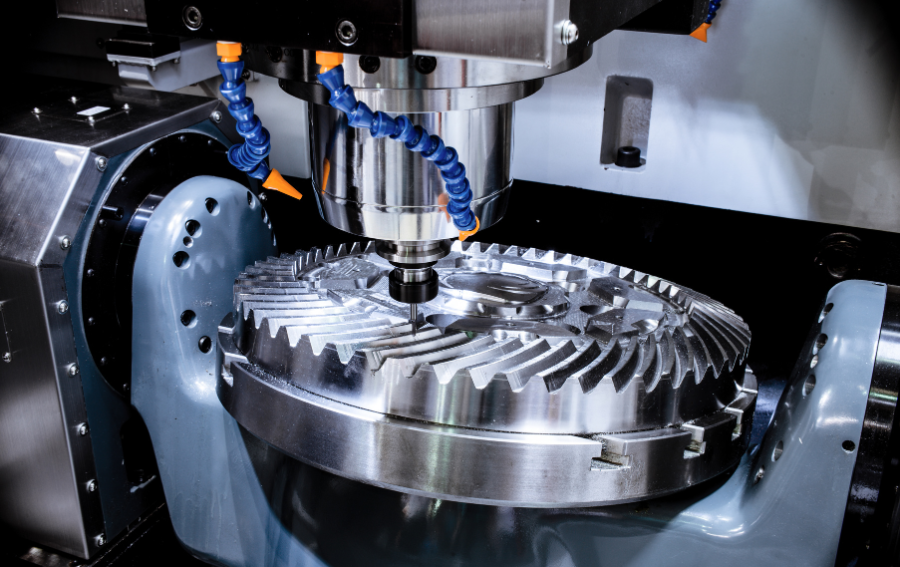

L’architettura proposta si fonda sul principio di separazione dei domini e sulla minimizzazione delle dipendenze. Il livello macchina raccoglie segnali da sensori e attuatori, li elabora tramite PLC/CNC e li rende disponibili tramite interfacce normalizzate. Un edge gateway svolge funzioni di armonizzazione semantica, buffering e sicurezza. La pubblicazione adotta due paradigmi complementari: OPC UA per modelli informativi ricchi e browsing strutturato; MQTT per eventi leggeri, topologie publish/subscribe e resilienza a collegamenti intermittenti. Lo SCADA presidia la supervisione locale; MES e ERP orchestrano dispatching, avanzamenti, pianificazione e consuntivazione; la BI assicura analisi storica e reportistica istituzionale.

La segmentazione di rete (VLAN OT, DMZ industriale, firewall con regole esplicite), l’autenticazione dei nodi e il principio del minimo privilegio costituiscono requisiti non derogabili. La tracciabilità delle modifiche (versioning di ricette e parametri) è parte integrante della conformità di processo.

4. Metodologia d’implementazione

Il percorso suggerito privilegia progressioni incrementali e verifica continua del valore generato. Si raccomanda un’unità organizzativa di progetto con mandato su standard, priorità e budget, in grado di coordinare OT, IT, qualità e manutenzione.

4.1 Selezione del perimetro e baseline

La linea pilota deve rappresentare un ambito critico ma controllabile. La baseline include OEE per macchina e reparto, mappa delle fermate con codifica cause, tempi di setup, scarti, consumo energetico per unità, tempi di attraversamento e backlog. La qualità della baseline determina la credibilità del miglioramento.

4.2 Acquisizione e normalizzazione

La prima fase tecnica consiste nell’esporre stati macchina (RUN/STOP/SETUP/ALARM/IDLE), contatori pezzi, allarmi e parametri essenziali. I dati sono mappati in un vocabolario condiviso, con unità di misura e nomenclature coerenti. L’edge gateway pubblica verso un broker, con persistenza su time-series per i segnali e su database relazionali per anagrafiche, ordini e lotti.

4.3 Integrazione applicativa

MES e ERP scambiano ordini, distinte, ricette e avanzamenti. La bidirezionalità (invio comandi o set-point) è introdotta solo dopo un periodo di osservazione in sola lettura, con controlli di sicurezza e firme di responsabilità. La tracciabilità lotti aggancia parametri critici di processo al singolo pezzo, creando un archivio probatorio.

4.4 Adozione operativa

La disponibilità del dato impone la definizione di soglie e azioni. Un fermo prolungato genera un ticket verso manutenzione; un degrado di prestazione al collo di bottiglia attiva una revisione della sequenza o un’azione SMED; un’anomalia energetica innesca la verifica del profilo di carico. La decisione deve essere formalizzata, non lasciata alla discrezionalità del momento.

5. Quadro KPI e criteri di valutazione

Il monitoraggio non ha finalità estetiche ma regolative. I seguenti indicatori compongono un set minimo per la direzione:

| Indicatore | Definizione | Finalità |

|---|---|---|

| OEE | Disponibilità × Prestazione × Qualità | Valuta l’efficienza complessiva delle macchine interconnesse |

| MTBF / MTTR | Tempo medio tra guasti / tempo medio di ripristino | Misura affidabilità e capacità di reazione della manutenzione |

| Lead time | Tempo di attraversamento ordine | Evidenzia congestioni e variabilità di flusso |

| Tracciabilità lotti | Completezza dei legami pezzo-parametri-processo | Supporto a qualità, audit e richiamo mirato |

| kWh/unità | Energia per unità prodotta | Controllo costi energetici e sostenibilità |

| Adherence to schedule | Ordini eseguiti secondo piano | Allineamento tra interconnessione e pianificazione |

La misurazione deve essere stabile nel tempo, con finestre di osservazione coerenti e definizioni congelate. Cambiare il perimetro degli indicatori compromette la comparabilità storica.

6. Governance, rischio e sicurezza

La cybersecurity OT non si esaurisce in apparati perimetrali. È una disciplina organizzativa. La segmentazione logica e fisica, la gestione delle identità, la registrazione degli eventi e i piani di backup e ripristino testati costituiscono il minimo accettabile. Devono esistere ruoli e responsabilità per il change management delle ricette, per l’approvazione di comandi dal MES alle macchine e per la gestione degli incidenti. La separazione OT/IT non implica isolamento culturale: i due domini devono condividere linguaggi, obiettivi e strumenti di monitoraggio.

7. Benefici attesi e vincoli

Un’implementazione corretta produce benefici su tre assi: affidabilità (riduzione fermate non codificate, aumento MTBF), prestazioni (riduzione tempi di setup, saturazione controllata del collo di bottiglia), qualità (incremento First Pass Yield, richiamo lotti più mirato). I vincoli principali riguardano la maturità dei dati, l’omogeneità del tagging, l’integrazione delle anagrafiche e la capacità di assorbire il cambiamento nei reparti. L’aspettativa di risultati istantanei è irrealistica; la curva di apprendimento riguarda persone, processi e tecnologie in misura comparabile.

8. Studio sintetico di applicazione

In una realtà meccanica a lotti variabili, l’introduzione di edge gateway, pubblicazione OPC UA per il modello dati e canali MQTT per eventi di produzione, con integrazione MES/ERP e tracciabilità lotti end-to-end, ha consentito di ottenere in due trimestri: OEE in crescita a doppia cifra, riduzione del lead time medio, abbattimento degli straordinari e minor WIP nelle fasi critiche. Il risultato non deriva da singoli componenti tecnologici, ma dalla coerenza del disegno: nomenclature uniche, responsabilità chiare, soglie e azioni codificate.

9. Raccomandazioni conclusive

L’interconnessione macchinari non è un progetto opzionale. È un prerequisito per qualsiasi politica industriale orientata alla continuità operativa, alla sostenibilità economica e alla conformità di processo. Le organizzazioni chiamate a deliberare dovrebbero adottare standard minimi (ISA-95, policy OT/IT, glossario tag), scegliere un perimetro pilota con baseline verificabile, definire contratti di servizio interni (SLA di dato e di reazione) e prevedere revisioni periodiche del modello informativo. La tecnologia IIoT è matura; la differenza la produce la qualità della governance e la disciplina con cui le decisioni vengono eseguite sul campo.